APPS

Cómo funciona Pegasus, el software que ha infectado el móvil de Pedro Sánchez

Tanto el presidente como Margarita Robles han sido espiados con él.

Publicidad

No es la primera vez que conocemos casos de infección de móviles a manos del software Pegasus. Este ha sido conocido durante los últimos meses por haber sido utilizado para espiar a personajes relevantes de sociedades de todo el planeta o de periodistas con cierto poder e influencia. Tras haberse descubierto hace unas semanas la existencia del “Catalangate” el espionaje con Pegasus a líderes de la causa independentista catalana, y en pleno debate sobre el papel del CNI en todo ello, el Gobierno de España nos ha sorprendido a todos con el anuncio de un ataque con Pegasus tanto el presidente, Pedro Sánchez, como a Margarita Robles, la ministra de Defensa.

¿Cuál es el origen de Pegasus?

Pues bien, este spyware fue creado por la empresa de seguridad israelí NSO Group, que habría vendido a numerosos gobiernos de todo el planeta su software para poder espiar de manera indiscriminada a todo tipo de personajes públicos e influyentes que puedan albergar algún tipo de información sensible que seguramente pueda utilizarse en contra de terceros posteriormente. Por tanto, es una herramienta que ha estado en poder de decenas de autoridades de todo el mundo, pero del que parece haberse ido de las manos su control.

Acceso total a los móviles de las víctimas

Lo que hace de Pegasus un software tan potente e inquietante es precisamente que se trata de un Spyware que no necesita interacción física alguna con el teléfono de la víctima, sólo se un número de teléfono para hacerlo. En el caso del presidente del Gobierno, de la ministra de Defensa, o de los líderes independentistas. Dejando de lado el respaldo judicial de estas acciones, lo cierto es que lo más preocupante de todo es que este software puede acceder al contenido completo del teléfono sin interacción física con él.

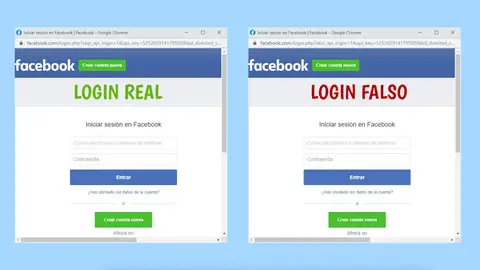

De esta forma es posible que quienes han atacado con Pegasus hayan podido acceder en estos móviles a datos tan sensibles como las conversaciones de WhatsApp, una app a la que Pegasus podía acceder simplemente realizando una llamada al móvil de la víctima. Lo peor de todo es que no hacía falta que se respondiera a la llamada para poder introducir el Spyware en el teléfono. También este Pegasus era capaz de infiltrarse a través de mensajes SMS fraudulentos, haciendo uso de la habitual técnica del Phishing, o incluso a través del alter ego de WhatsApp en iOS, iMessage. Para ello se han aprovechado vulnerabilidades de la app para poder inyectar el software malicioso desde sin interactuar con la víctima. Además de estos datos, los hackers han podido escuchar llamadas u obtener fotos y vídeos comprometidos de los terminales de las víctimas.

Preocupante, si eres alguien relevante

Este software no está al alcance de cualquiera, básicamente de gobiernos, y por tanto es poco probable que personas corrientes como tú y como yo seamos objetivo de estos ataques por parte de los ciber delincuentes. Pero quien sabe si una vez descubierto el "pastel" del uso de este Pegasus por parte de gobiernos y otros organismos, este pueda extenderse a un uso más masivo una vez caiga en manos de otros hackers comunes que puedan usar este software para atacarnos, algo que sería mucho más inquietante, ya que ninguno de nosotros estaríamos a salvo. Para evitarlo lo único que podemos hacer es mantener nuestros dispositivos actualizados frente a las últimas amenazas de software.

SEGURO QUE TE INTERESA:

Phishing hiperrealista: Los detalles en los que te debes fijar para no caer en la trampa

Publicidad