LAS CLAVES DEL ATAQUE DE DENEGACIÓN DE SERVICIOS A TWITTER, SPOTIFY O NETFLIX

El ataque de denegación de servicios a Twitter, Spotify o Netflix ya tiene autores

El pasado viernes, Twitter, Spotify, Paypal, Netflix Reddit, Github y populares diarios norteamericanos dejaron de prestar servicio durante horas. La causa, un ataque de denegación distribuido de servicios, más conocido como DDoS. En mi opinión, que estas webs dejaran de prestar servicio fue el menor de los males. Detrás de estos ataques (porque fue más de uno) hay implicaciones muy serias que debemos conocer ¿Quién ha podido dirigir este ataque?

Publicidad

No sé a vosotros, pero la tarde del viernes me cundió mucho sin estar pendiente de estas aplicaciones. Ironías a parte, el pasado viernes y parte del fin de semana, tuvo lugar uno de los sucesos más comentados en todo el mundo, no es para menos. Lo curioso es que mucho de lo que se publica, menciona los ataques DDoS como el que habla todos los días del tema en la plaza del pueblo. El DDoS es un concepto técnico complejo que tiene consecuencias importantes. Lo que sucedió el viernes da que pensar. Veamos unos puntos claves breves sobre estos ataques.

PRIMERA CLAVE. Qué es un DDoS.

Hay que diferenciar entre ataque DoS (Denial of Service o en español “Denegación de Servicio”) y DDoS (Denial Distributed of Service o Ataque Distribuido de Denegación de Servicio).

De forma técnica y muy, muy básica, ambos se producen porque en el mismo período de tiempo, hay un requerimiento mayor (en tasa de transferencia de datos o midámoslo, por, ejemplo, en visitas) de los recursos de una web, red o sistema de lo que están capacitados para atender y responder. Un sistema solo admite un número máximo de conexiones o peticiones a ciertos recursos y cuando se supera, se colapsa, se interrumpe la conexión, aparece el mensaje de error o la página se ve mal o incompleta.

En el caso básico concreto del DoS, esa sobrecarga del servicio no tiene por qué deberse a motivos criminales. Recuerdo el día en el que se publican los resultados de la oposición a policía en las webs oficiales. Se presentan unas 25.000 personas así que, el día que salen las notas, el servicio recibe decenas de miles de peticiones simultáneas que hacen que la web se colapse porque no esta capacitada para atender de forma simultánea un número masivo de peticiones.

Pero también puede obedecer a una intención criminal, por supuesto, si se quiere dejar sin servicio a una web por motivos económicos, reputacionales, reivindicativos o, simplemente, por fastidiar.

La cosa ha evolucionado, como todo, a los DDoS. Se ha incluido la palabra “Distribuido” porque el DoS que hemos descrito era en plan familiar. El DDoS es un requerimiento masivo a gran escala. Aún así, webs que reciben millones de peticiones diarias a los servicios como Spotify, Twitter, se alojan en servidores DNS preparados para requerimientos de tal magnitud y utilizan sistemas o servicios o los propios navegadores para que los 640 millones de usuarios de Twitter que quieran acceder, no consuman todos los recursos que el servicio es capaz de ofrecer. Tampoco vamos a entrar en el cómo.

SEGUNDA CLAVE. Tráfico de red y dispositivos conectados

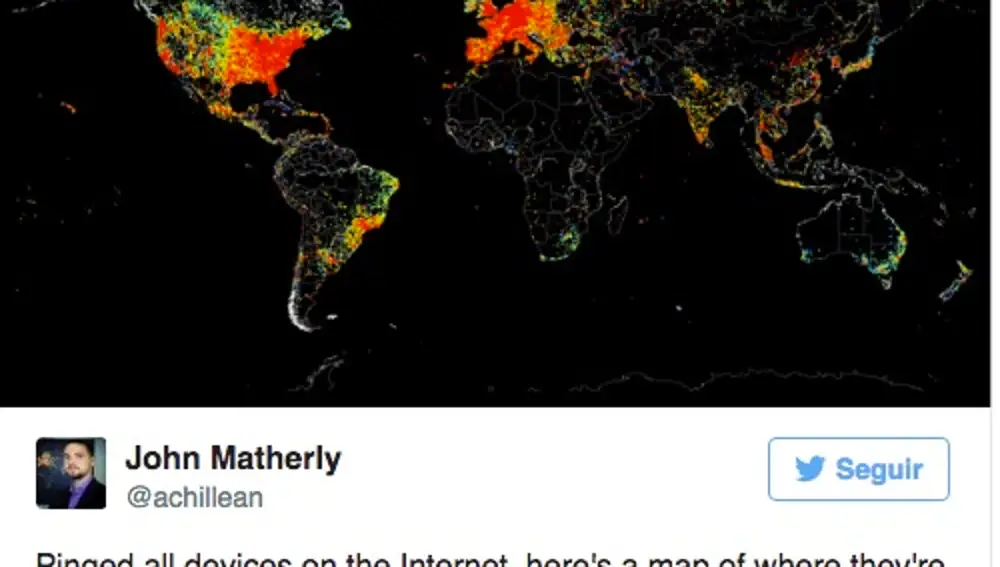

Año 2010. Un estudio realizado por IMS Research, decía que había 5.000 millones de dispositivos conectados a Internet que provenían, principalmente, de PC y móviles.

Basándome en un informe de la empresa CISCO sobre el impacto del tráfico de red y el número de dispositivos conectados a Internet entre 2015 y el 2020 (de recomendada lectura) hay datos sobrecogedores.

Año 2015. 16.300 millones de dispositivos contabilizados incluyendo tablets, smartphones e IoT (TVs, relojes, medidores inteligentes para casas, vehículos, máquinas industriales, controladores de salud, cámaras de videovigilancia, etc.)

En el año 2020, pronostican que habrá 26.300 millones.

TERCERA CLAVE. Fallos de seguridad.

Se insiste en mantener una “higiene de seguridad informática” adecuada para evitar ser infectados y que nuestros PC o móviles se conviertan en dispositivos zombies o bots controlados de forma remota, cuya conexión se utilice, por ejemplo, para dirigir ataques contra un servicio, como hemos visto el viernes.

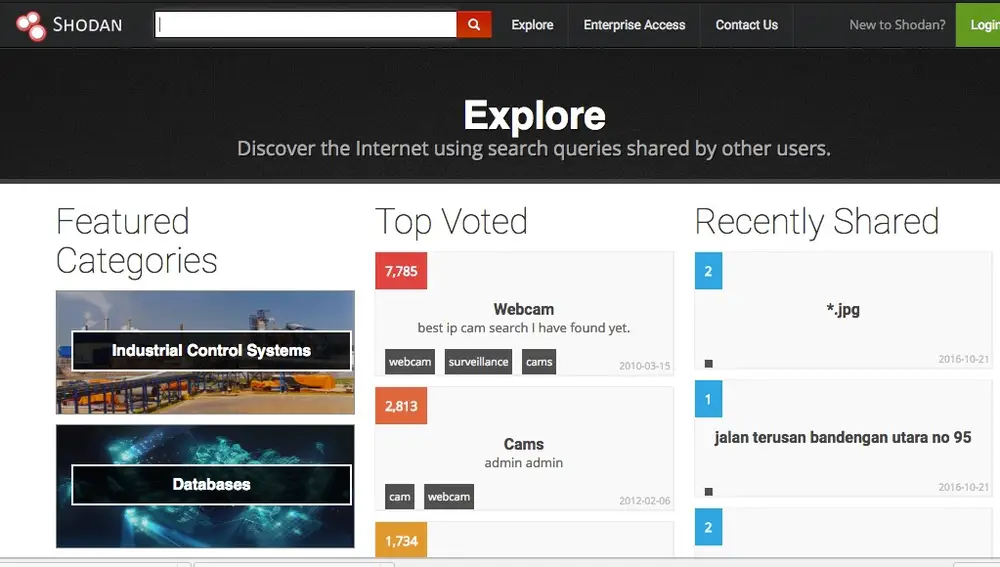

Según el informe de CISCO, esos dispositivos IoT son aproximadamente 5.000 millones. Se habla de dispositivos de procedencia desconocida, muchos de ellos chinos, con defectos de fábrica, fallos de configuración y sin sistemas de actualización que los hace totalmente vulnerables, que son una “basura” informática. Al estar conectados a la Red, se convierten en el blanco perfecto para ser infectados y controlados de forma remota a través de un C&C (Command and Control), entrando a formar parte de una red de bots y a ejecutar ataques automáticos, coordinados, repetidos y “distribuidos” por todo el mundo contra un objetivo. Estas redes o nodos, (puede haber miles) junto a la gente que accede de forma legítima a un servicio, provoca una petición de recursos descomunal que genera la denegación de servicio. Solo hay que darse una vuelta por el buscador Shodan para ver la cantidad de dispositivos de este tipo expuestos.

CUARTA CLAVE. Funcionamiento de la Red

En este caso, el recurso contra el que se lanzó el ataque dirigido fue el DNS (Sistema de Nombres de Dominio), que asigna nombres legibles a las direcciones IP, permitiendo a la gente llegar al servicio correcto. Por ejemplo, en el caso de Twitter, el nombre de dominio www.twitter.com se traduce la dirección IP 104.244.42.129. Así que un ataque de este tipo, impidió las resoluciones de los dominios de las webs a los que no pudimos acceder.

Los DNS se estructuran en una base de datos distribuida por la Red en todo el mundo y dividida por regiones, para poder dar servicio a todo el mundo.

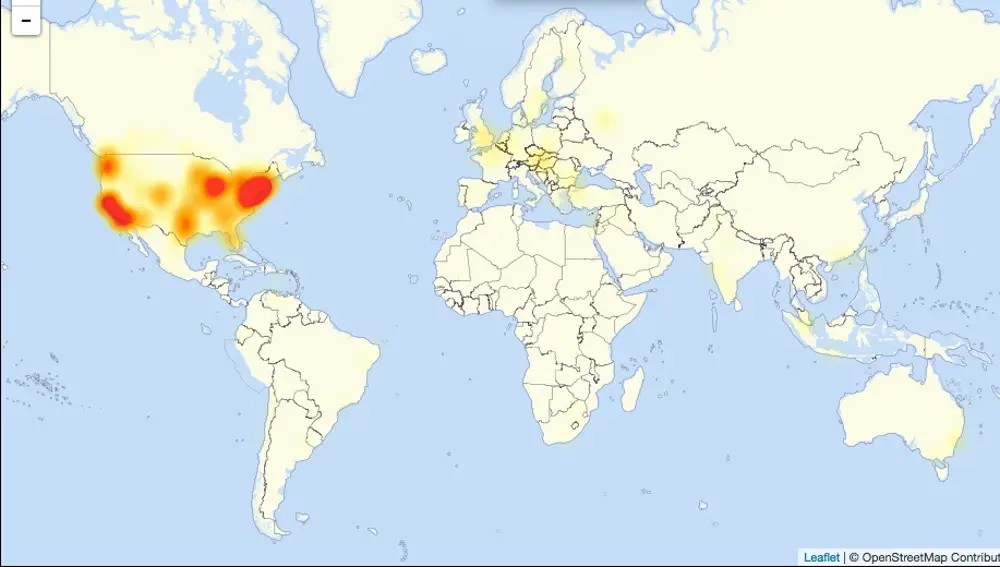

Los DNS que resuelven la web de Twitter pertenecen a Dyn.

La empresa Dyn tiene un servicio de DNS que abarca 18 puntos de presencia en todo el mundo y que resuelve, entre otras muchas, las webs que cayeron el viernes. Ha debido de ser un ataque tan grande y coordinado que no pudieron resistir ni los DNS secundarios o alternativos.

Cada vez es más común contratar servicios informáticos que impiden que esto suceda. Es el caso, por ejemplo, de “Cloudfare” y su servicio anti DDoS https://www.cloudflare.com/es/ddos/ que protege de requerimientos masivos. Aún así, desconozco si estos servicios son capaces de filtrar y discriminar las direcciones IP legítimas de las que provienen de bots cuando se contabilizan por millones.

QUINTA CLAVE. Había avisos previos

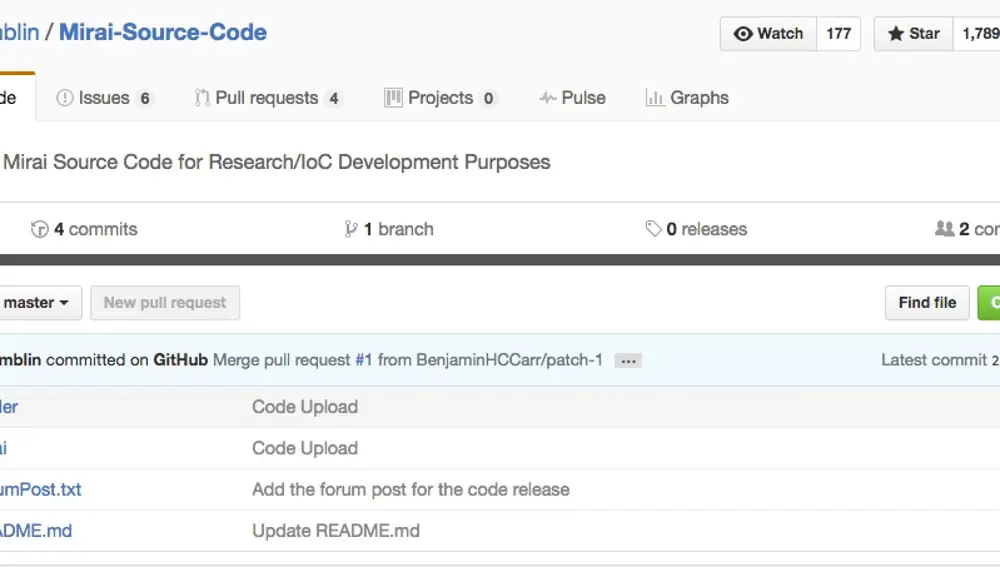

Tengo que citar a un grande, mi amigo Fran @0fjrm0 quien la semana pasada publicaba un brillante artículo "24 horas en la vida de mi router dómestico" en el que, a modo de profecía, tras analizar los ataques recibidos en el router de su casa, registró 3.743 ataques (repito, en su router) procedentes de dispositivos de Vietnam, lo que atribuyó a la masiva cantidad de dispositivos IOT infectados que forman parte de la red de botnets “Mirai” y mandaba un aviso de cautela con las “visitas vietnamitas”.

¿Quién ha sido?

El Departamento de Seguridad Nacional norteamericano afirmaba el viernes en los medios que no estaba claro aún quién podía estar detrás del ataque. Quizá, el hecho de que el código fuente de la botnet Mirai esté publicado, tenga algo que ver.

Pierluigi Paganini, autor de la web Security Affairs, publicó este sábado una noticia en el que WikiLeaks había confirmado que fueron sus partidarios los que lanzaron el ataque DDoS para protestar contra la decisión del gobierno ecuatoriano de cortar la conexión a Internet del fundador de WikiLeaks, Julian Assange, debido a las fugas de información relativas a los políticos en las elecciones de EE.UU. También fue un mensaje para el gobierno ruso.

Paganini, contactó con el colectivo NewWorldHackers a través de su cuenta de Twitter para pedirles más información sobre el ataque. Según su versión, le confirmaron que fueron ellos los que empezaron el ataque contra el servicio DNS de Dyn a través de la red de botnet Mirai y que no estaban solos. Otros grupos vinculados al colectivo Anonymous participaron en el ataque. Confirmaron a Paganini que están poniendo a prueba la capacidad de su red de bots.

La cuenta de NewWorldHackers en Twitter, @NewWorldHacking, publicaba esto el viernes relativo al tráfico de red que estaba recibiendo Twitter con el comentario: “Twitter está sufriendo…” Brutal

Y el domingo de madrugada ha publicado este comunicado:

Perdonad si la traducción no es tan precisa como debiera: “Esto es un comunicado para el público. Lo hemos hecho (hackeado) y hemos considerado la retirada. Desde que tiramos la BBC hasta ahora, octubre, con el hacking extraordinario, hemos tenido un buen recorrido. Hemos retirado nuestros botnets de algunos servidores de los que hemos hecho uso. Aún podemos pasar el rato con ellos, no como los hackers que echaron abajo la Costa Este sino como la gente normal. Esto nos lleva a disculparnos por todo el daño realizado, no queremos parecer como otros grupos. Si alguno de vosotros siente la necesidad de hackear o hacer un ataque DDOS de algo, no merece la pena si no tienes una buena explicación para ello.

Si una mañana te levantas y ves tu nombre en las noticias de la CNN, CBS O FOX…, Te lo advertimos... Y para los que dudan de nosotros… Lo Nuevo significa Diferente. Alguien que hace hacking buscando la fama es un enfermo, (“Poodle Corp” es un grupo de hacker que rompen cuentas de Youtubers) y míralos ahora. No hackeamos por fama sino por una razón. Tampoco queremos malgastar el resto de nuestras vidas en prisión o algo peor. No nos consideréis leyendas porque no lo somos. Solo hemos “roto” un par de “registros” e hicimos algunas cosas que pueden volverse a “romper”. La vida de un hacker de verdad puede ser aburrida. Adiós chavales.

P.D. wikileaks es un buen amigo.”

Publicidad