INTERNET, CIUDAD CON LEY

No todo es lo que parece: cuidado con cargarte una prueba electrónica

Estarás hart@ de escuchar que la Red no se rige por las mismas normas que el mundo físico. Todo es posible, solo hace falta ponerse a ello y esa es la cuestión por la que la informática y la Red son tan atractivas. Que la tecnología esté tan presente en nuestras vidas nos lleva a pensar que sabemos y entendemos cómo funciona. Manipular los dispositivos electrónicos por tu cuenta y riesgo tras haber sido víctima de un posible hecho delictivo o durante la investigación, puede llevarte a echar por tierra la integridad de la prueba electrónica. Quiero que tengas presente este principio antes de hacer cualquier otra cosa: No toques un dispositivo, déjalo en manos expertas.

Publicidad

Si te digo que las aplicaciones y los dispositivos informáticos son fácilmente manipulables y que cualquier acción que realices deja un rastro técnico, te sonará a topicazo. Pero es muy habitual que las víctimas, tanto usuarios individuales como empresas, hagan su propia investigación antes de acudir a un experto perito informático o a la policía cualificada para presentar la prueba de forma correcta. Tampoco es indicado que los notarios ni los actores judiciales den fe de lo que ven a una determinada fecha y hora (a los que no se les exige ni tienen por qué saber, una cualificación técnica); eso es muy arriesgado. ¿Por qué? Lo comprobaréis a continuación.

Tampoco sirve el colega o vecino, que sabe mucho de Internet, para que manipule tu ordenador o tu móvil (la prueba original) una vez sospeches que has sido víctima de un hecho delictivo. Si se puede acreditar que lo has manipulado a posteriori, se cuestionará su validez, y con razón.

Ni lo ves ni lo verás y el proceso de investigación te cargarás

Te voy a poner un sencillo ejemplo para que compruebes de forma visual, cómo lo más básico, puede pasar inadvertido y el por qué dejar que el examen de un dispositivo, en caso de investigación, se debe de dejar en manos expertas, no sólo para que tenga validez de cara a ser incorporado a un proceso sino porque, es muy fácil manipular una prueba informática. No es siempre lo que ves, hay muchos procesos que puedes pasar por alto y no te digo ya si guarda relación con unos hechos delictivos.

Tras una muerte violenta, no se podía demostrar el vínculo de la víctima con el autor que perjuraba tratarse de una muerte fortuita. El detenido, un supuesto sicario, había sido contratado por quien se presuponía, podía ser el inductor de aquella muerte. Tras la detención del autor y el análisis forense del móvil, no se halló nada que lo pudiera implicar. Se registró el domicilio del sicario y los compañeros hicieron un examen superficial selectivo de un ordenador portátil donde examinaron a “simple vista” todas las fotos; ni rastro. Aun así, los investigadores técnicos insistieron en llevarse el ordenador, ya que no pertenecía al detenido y era raro que estuviera allí, para hacer un análisis forense de su disco duro con el dispositivo apagado e intervenido.

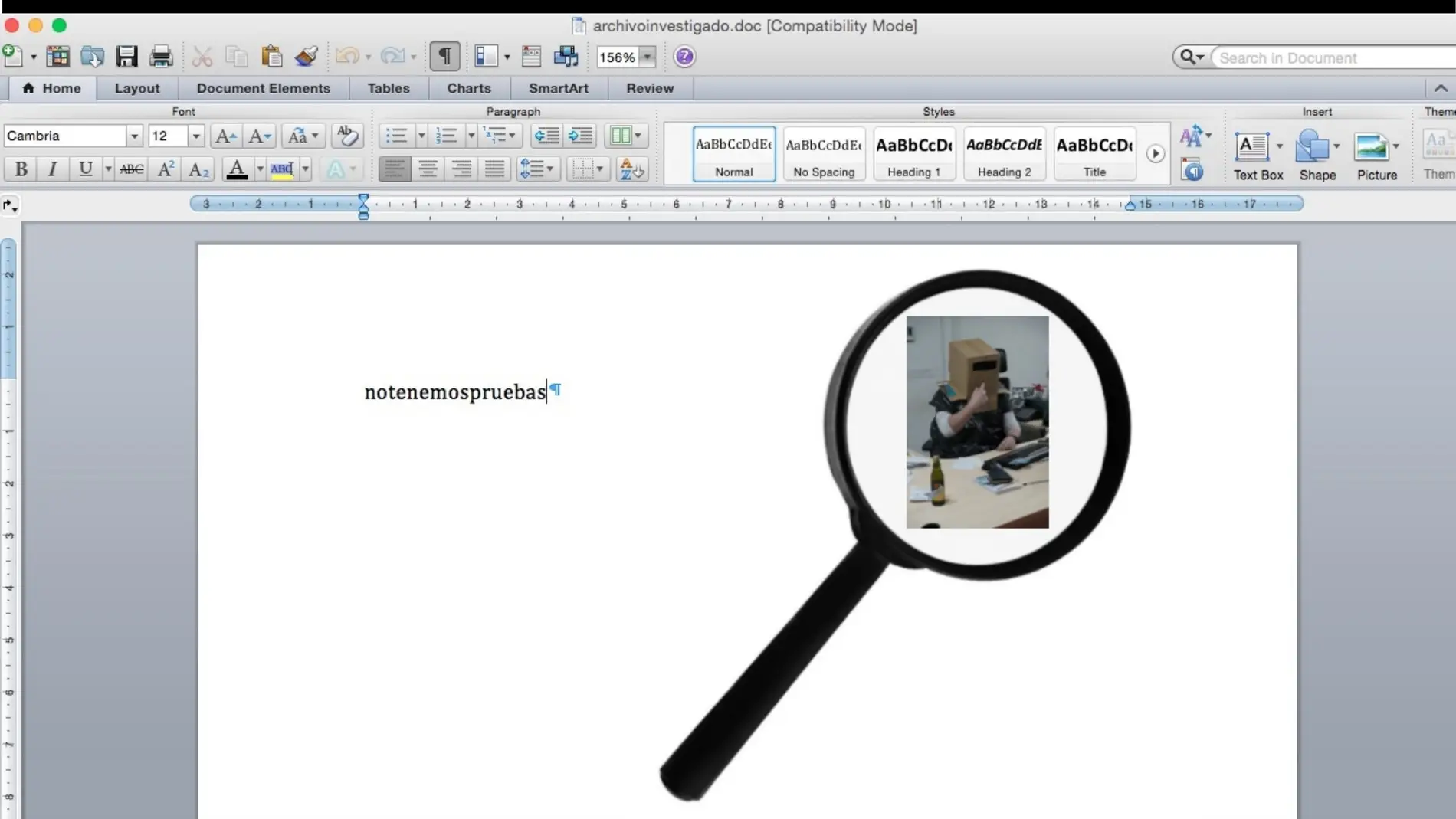

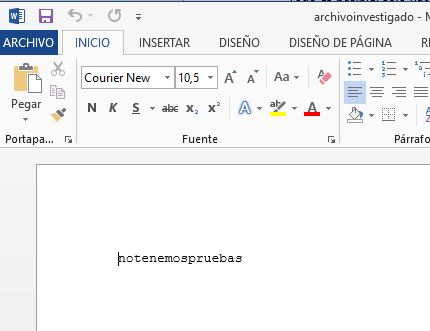

Durante el examen del contenido de las carpetas del detenido, una de las mismas con el nombre “Documentos” ofrecía estos contenidos: Carpeta “Plantillas personalizadas de Office” y un documento de Word denominado “archivoinvestigado”. Este archivo tenía un nombre sospechoso, así que decidieron ver que contenía. En su interior había un texto: “notenemospruebas”.

Captura de pantalla del documento de Word “archivoinvestigado”. Foto de Silvia Barrera

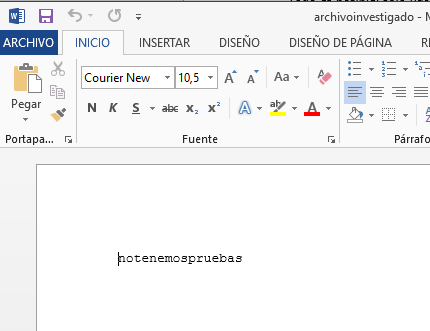

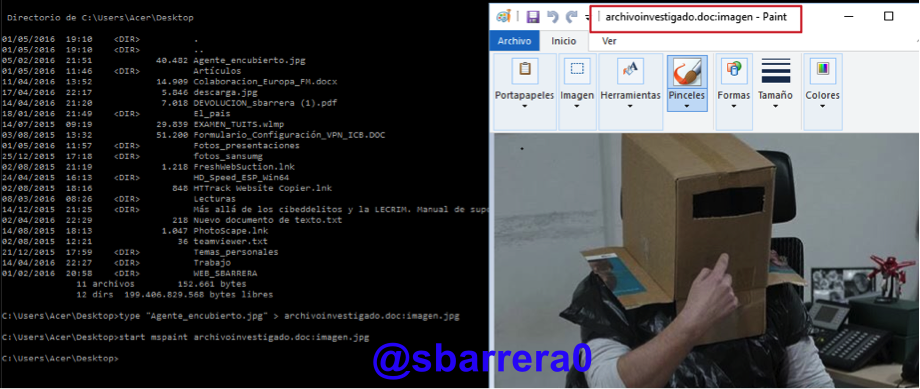

La imagen buscada del objetivo, en formato ".jpg", denominada "Agente_encubierto", era la siguiente:

Imagen objetivo denominada “Agente_encubierto”. Foto de Silvia Barrera

Pero ni rastro de la foto objetivo.

En el laboratorio forense se procedió a extraer toda la información del ordenador y entre los archivos ocultos se encontró la foto investigada ¿cómo es posible?

El detenido guardaba la foto buscada en el interior del documento Word “archivoinvestigado”. Recordaréis que cuando abrimos el archivo, solo se podía leer el texto: “notenemospruebas”. Es posible ocultar archivos dentro de otros sin que vuestro ojo ni vuestro sistema operativo sean capaces de detectar.

Cómo se ocultó la imagen dentro del archivo

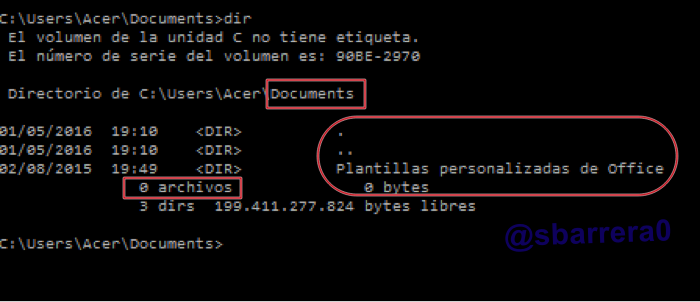

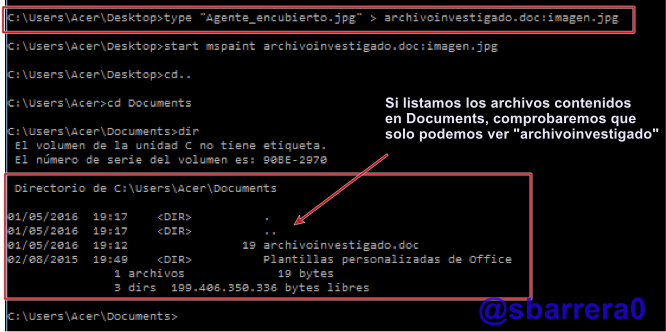

Paso 1. Utilizando la consola de comandos de MS2 de Windows, vemos que en la carpeta “Documentos” solo existe otra carpeta denominada “plantillas personalizadas de Office”sin contenido.

Captura de pantalla de la consola MS2 en el directorio de la carpeta “Documents”. Foto de Silvia Barrera

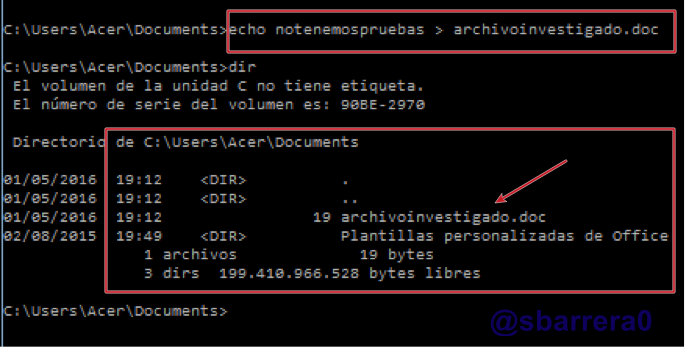

El investigado creó en un fichero de word denominado “archivoinvestigado.doc” en la misma carpeta de “Documentos” mediante el comando:

echo notenemospruebas > archivoinvestigado.doc

Captura de pantalla de la consola MS2 de creación del archivo “archivoinvestigado.doc”. Foto de Silvia Barrera

Al abrir mis compañeros dicha carpeta con mencionado fichero de Word solo vieron “notenemospruebas”. Era correcto, solo se podía ver esa información.

Captura de pantalla del contenido del archivo “archivoinvestigado.doc”. Foto de Silvia Barrera

Paso 2. El investigado, lo que en realidad hizo fue ocultar la imagen de su objetivo, dentro del fichero de Word “archivoinvestigado.doc” mediante un sencillo comando:

type “Agente_encubierto.jpg” > archivoinvestigado.doc:imagen.jpg

Captura de pantalla de comandos de ocultación de foto en archivo de Word “archivoinvestigado.doc”. Foto de Silvia Barrera

Paso 3. Si nosotros procedemos a abrir el fichero Word “archivoinvestigado.doc”, no veremos ninguna imagen pero si ejecutamos el comando del programa de Windows “Paint”:

start mspaint archivoinvestigado.doc:imagen.jpg

Se puede ver la foto oculta en el fichero .doc.

Captura de pantalla del comando “mspaint” para poder visionar la foto oculta. Foto de Silvia Barrera

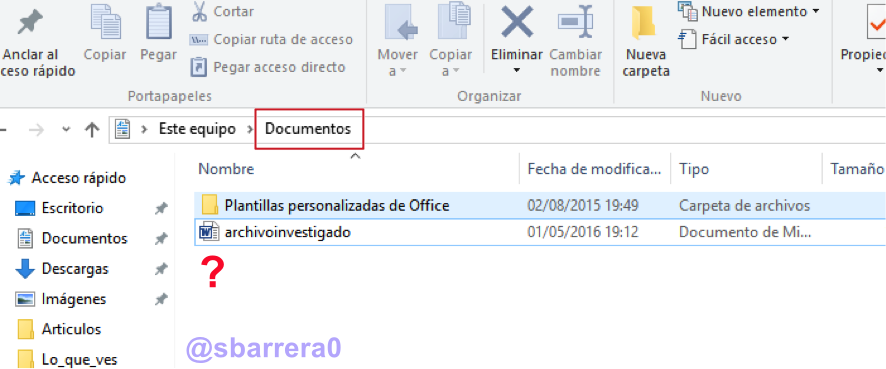

Tampoco lo habríamos podido ver en la interfaz gráfica del S.O. Windows.

Captura de pantalla de la carpeta “Documentos” a través de la interfaz gráfica del S.O. Windows. Foto de Silvia Barrera

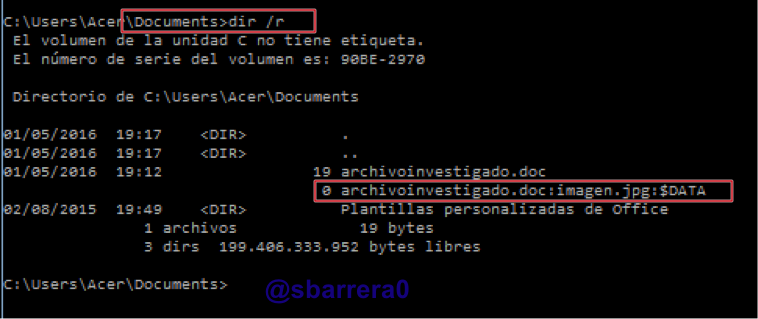

En un laboratorio forense y sin la prisa apremiante de una entrada y registro, el software forense tiene en cuenta este tipo de contingencias y busca archivos ocultos, entre otros. Por suerte, la posible prueba de este ordenador no se pasó por alto y se pudo visionar con posterioridad. Igual que el software forense buscó los archivos ocultos, también se podían obtener a través del comando “r/”.

Captura de pantalla del comando “/r” para listar ficheros ocultos. Foto de Silvia Barrera

Como has podido comprobar en este supuesto muy básico de esteganografía, éste es el motivo por el que nunca debemos comparar el mundo virtual con el físico y mucho menos acreditar o darle valor a lo que veamos con nuestros ojos, sin que no se hayan hecho las comprobaciones y tratamiento forense adecuados y siempre por especialistas en la materia.

Publicidad