¿QUÉ EVIDENCIAS NECESITARÍAN LOS INVESTIGADORES?

Precaución en el Caso Nadia: encontrar archivos con pornografía infantil no implica cometer un delito de explotación sexual infantil

Las búsquedas de indicios o pruebas en relación a una posible conducta delictiva no son todas iguales. Dependen del objetivo que tengamos y lo que nos interese acreditar. El simple hallazgo en un ordenador de determinados archivos con contenido sexual explícito no implica la existencia de un delito de prostitución, explotación sexual y/o corrupción de menores. ¿Qué evidencias electrónicas tendría que recoger un investigador para buscar indicios de estos delitos?

Publicidad

La imputación de este delito grave, la explotación sexual de menores, no puede hacerse a la ligera por el hallazgo de unos ficheros con contenido sexual explícito relativos a un menor. Hay que buscar indicios que motiven la intencionalidad del autor de producir, distribuir o la simple posesión de contenidos para su consumo.

Además, la investigación no se lleva a cabo de la misma forma si llegamos a un posible autor porque su terminal ha sido identificado compartiendo archivos con contenido sexual explicito de menores o si se trata de un hallazgo casual en un domicilio, cuando se buscaban pruebas en una entrada y registro por una estafa o cualquier otro delito, que puede ocurrir. Tal es la diferencia, que si se trata de un verdadero pederasta o pedófilo, es probable que tome medidas antiforenses de cifrado, navegación anónima u ocultación de archivos mediante esteganogafría, lo cual complica en gran medida las indagaciones.

En el caso de un hallazgo casual, por ejemplo, de algún archivo en carpetas de un ordenador, discos duros o USBs, como el autor no esperaba ser sorprendido con el material, puede ser que no se hayan tomado medidas para ocultar o eliminar las evidencias.

¿Cómo es la búsqueda, a posteriori, de archivos y otros indicios que puedan poner de manifiesto la posible existencia del delito de prostitución, explotación sexual y/o corrupción de menores?

Si localizamos archivos con pornografía infantil a posteriori de una operación policial, es importante considerar que ya no se cuenta con la acción sorpresiva de una entrada y registro en el que el detenido está presente y vigilado sino que la búsqueda de archivos se va a realizar sobre un ordenador ya intervenido, sin estar conectado a la Red, por lo que existe el riesgo de que se pueda perder la información obtenida “en caliente” o “in situ” en el/los domicilios investigados.

Con ello me refiero, por ejemplo, a las aplicaciones utilizadas mediante servicio web en las que es necesario estar conectado a la Red y a las que se accede mediante clave o contraseña, ubicadas en un disco duro virtual o en la nube o un monedero de bitcoins. Si no se disponen de las contraseñas para acceder a su contenido o para cambiar las originales, el investigado podrá acceder de forma remota desde cualquier otro dispositivo y ubicación y borrará su contenido, perdiéndose cualquier indicio de actividad.

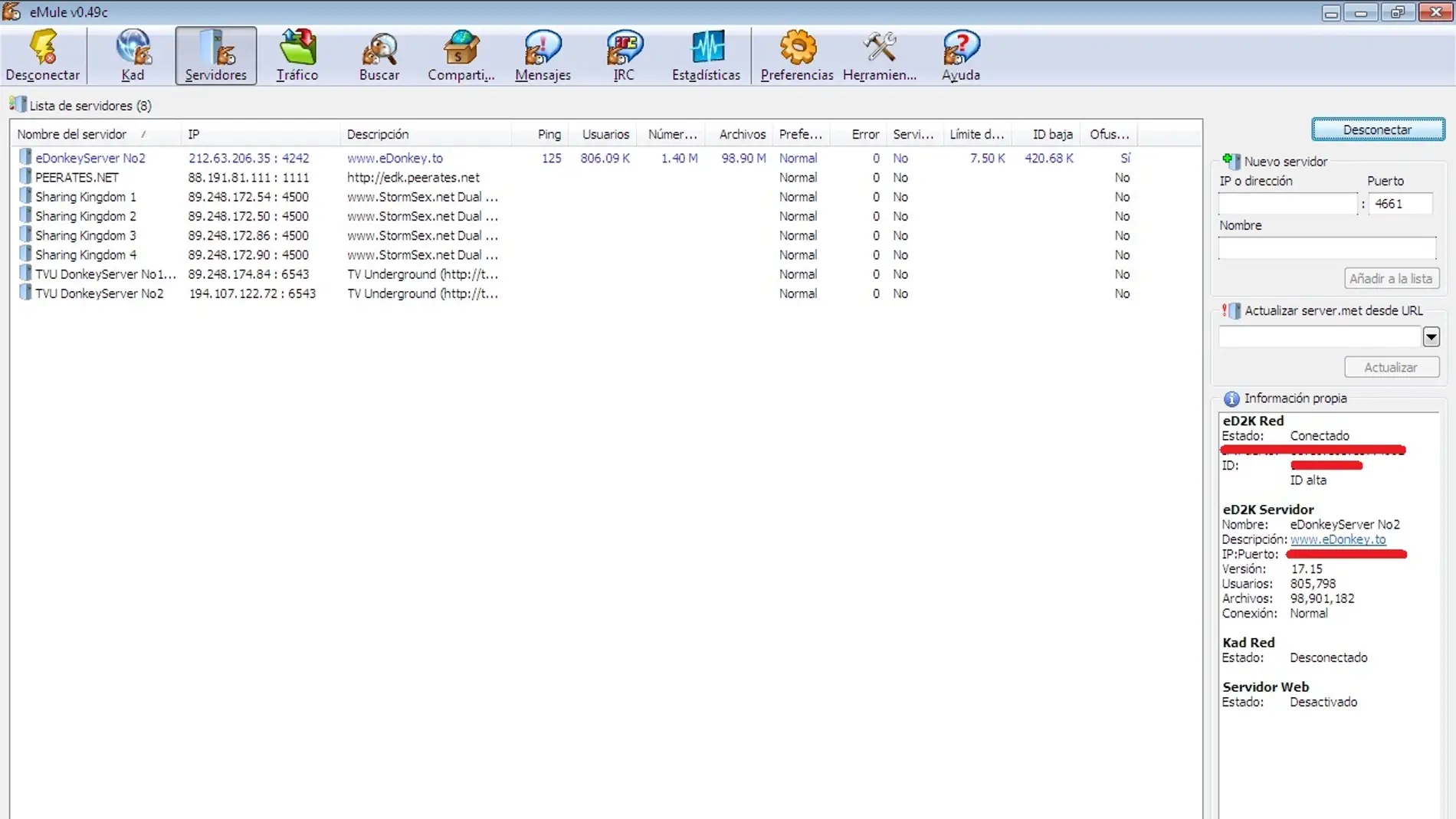

Una vez que el investigador o perito se pone a trabajar sobre el ordenador intervenido del investigado para tratar de determinar si existía intencionalidad de consumir o distribuir contenido con explotación sexual de menores, debe buscar en los siguientes rastros digitales: rutas de ubicación de los archivos, logs o registros, el historial o los rastros de navegación, cookies, archivos temporales, archivos descargados, así como cualquier rastro o huella de borrado de evidencias que se puedan detectar. Otro indicio importante es determinar la existencia y búsqueda de plataformas de intercambio de archivos “Peer to Peer” (P2P, tipo Emule, BitTorrent, etc.) con fines de distribución de archivos de contenido entre usuarios u otros canales privados de compartición de archivos o chats.

En dicha Red P2P de compartición de archivos, estos se identifican mediante un identificador (ID), algoritmo informático o firma electrónica, el hash que ya conocéis, que crea el propio programa de intercambio y que identifica unívocamente el contenido de cada fichero. Da igual como nombres a los archivos que compartas. Es decir, que si un video o foto pornográfico que originariamente se llamaba “Lulú en la piscina con su vecina”, se le cambia el nombre por “Walt Disney”, seguirá identificado con la misma firma. De esta forma es cómo se pueden rastrear el destino de los archivos desde su origen y si alguien intercambia o ha intercambiado ese material.

Los criterios de búsqueda utilizados por el investigado en programas e intercambio de archivos permiten demostrar la demanda consciente de pornografía de menores, los datos de los ficheros que han permanecido en la carpeta compartida permitirían determinar los contenidos puestos a disposición de otros usuarios que evidencien su distribución. En todo caso, los programas forenses que existen para analizar estos programas de intercambio de archivos, ofrecen información sobre los nombres de archivos descargados, su firma digital y si, además, ha sido efectivamente distribuido o no. También, en el ordenador del investigado, podríamos afinar sus criterios de búsqueda por palabras clave relativas a la temática pornográfica como PEDO, TEENAGER, CHILD, NIÑOS, etc. y cualquiera relacionada con ese tema.

Otra opción más compleja sería el análisis de la memoria RAM, la más volátil y con más posibilidad de que se pierda y ver qué información, relacionada con la que ya hemos comentado, seríamos capaces de recuperar. Depende de cada caso.

Imputar delitos graves a la ligera, deporte nacional

Lo dice el Tribunal Supremo en sus sentencias. Una cosa es encontrar archivos (fotos o vídeos) con contenido sexual explícito y otra muy distinta, la voluntad del autor, tras una búsqueda de algunos de los indicios que hemos visto, que ponga de manifiesto el interés por distribución o consumir de pornografía de menores.

Contenido sexual explícito de menores podría no tener relevancia penal si no van acompañados de indicios relativos al numero de archivos pornográficos puestos en la red a disposición de terceros, la configuración del ordenador, la información encontrada, los rastros de su actividad en la Red, el número de veces que son compartidos los archivos investigados con otros usuarios y el grado de conocimiento de los sistemas informáticos por parte del autor. Será el Juez, al final de cada caso, quien lo decida.

Publicidad