MÁS DE 150 PAÍSES AFECTADOS

Rumbo y futuro incierto en el ataque del ransomware WannaCry

Tras estar todo el fin de semana leyendo informaciones y estudiando contribuciones de grandes de especialistas sobre el ataque WNCry, WannaCry, WanaCrypt0r or Wana Decrypt0r, siguen quedando respuestas pendientes y algunas de las que ya hay, son confusas. Como siempre hay un porqué para todo, al menos criminológicamente hablando, lo que sí es seguro es que hay que estar especialmente alertas, más cuando el Director de EUROPOL ha alertado para hoy una nueva oleada de ataques ¿Seguirán explotando la misma vulnerabilidad? ¿Estará dirigido al mismo tipo de víctimas? Os dejo algunas observaciones recogidas de muchas fuentes hasta el día de hoy.

Publicidad

Supongo que para frikies y amantes de la ciberseguridad como servidora, este habrá sido un fin de semana apasionante (desde el punto de vista del fenómeno y no del suceso, por supuesto) en el que, y os estoy viendo, no le habéis quitado ojo a vuestras pantallas buscando respuestas. Muchos que no tenían por qué hacerlo, han estado informando y ayudando a cientos de usuarios de forma altruista a securizar sus redes.

E instituciones como CCN- CERT que han trabajado rápido por poner a nuestra disposición los scripts que evitan la ejecución del malware.

No obstante, me inquieta el hecho de que los que más saben de ciberataques, infecciones y malware y que ven este tipo de acciones día a día, o los que saben de bitcoin y pagos anónimos, de alguna u otra manera, tanto en las pautas del ataque como en el resultado, estén extrañados ante ciertos comportamientos de la ofensiva. Puede ser, como dice @kinomakino, que no cuadren las piezas del ciberpuzzle porque al autor del ataque, es un inexperto o un juanker al que se le ha ido la mano con su trabajo fin de grado (no quiero pensar como puede ser su doctorado). Podría ser. Hasta ahora, tenemos respuestas para las siguientes preguntas:

Vector principal de ataque

Una de las dudas principales en el momento de escribir este breve análisis es cuál fue el vector de ataque. Incluso Microsoft baraja varias posibilidades ya que no está claro que se haya ejecutado a través de un correo con adjunto, lo más frecuente en Ransomware. Lo que sí se sabe es que se trata del exploit “EternalBlue”, robado recientemente entre una colección de exploits de la NSA. Los atacantes inyectan y ejecutan el código malicioso a través de una vulnerabilidad de Windows. Inicialmente, las primeras noticias provinieron de un post de @chemaalonso, CDO de Teléfonica, que habló de una infección masiva vía spam. He estado buscando mails del ataque y ni rastro de alguno publicado por la Red.

Forma de propagación y tipo de malware

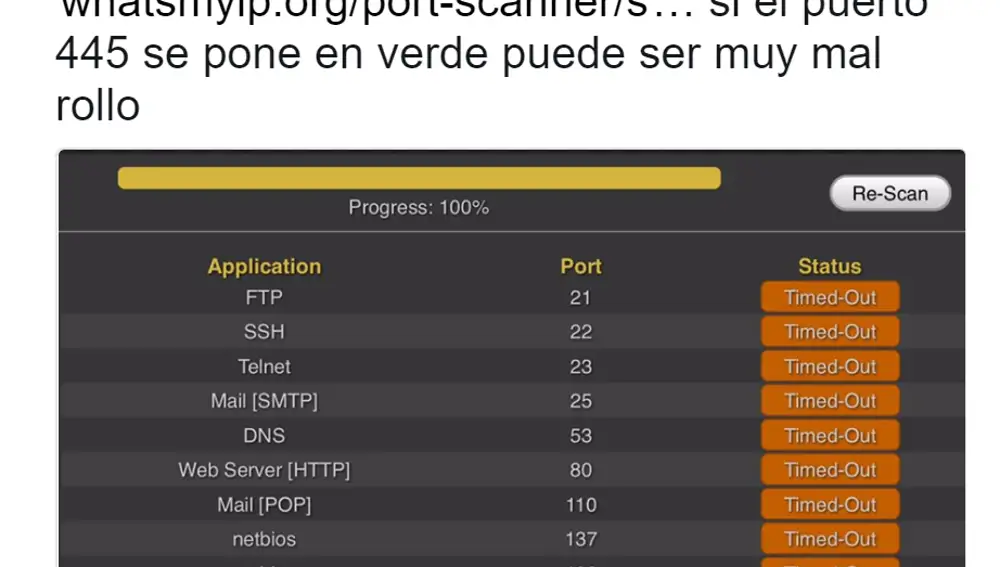

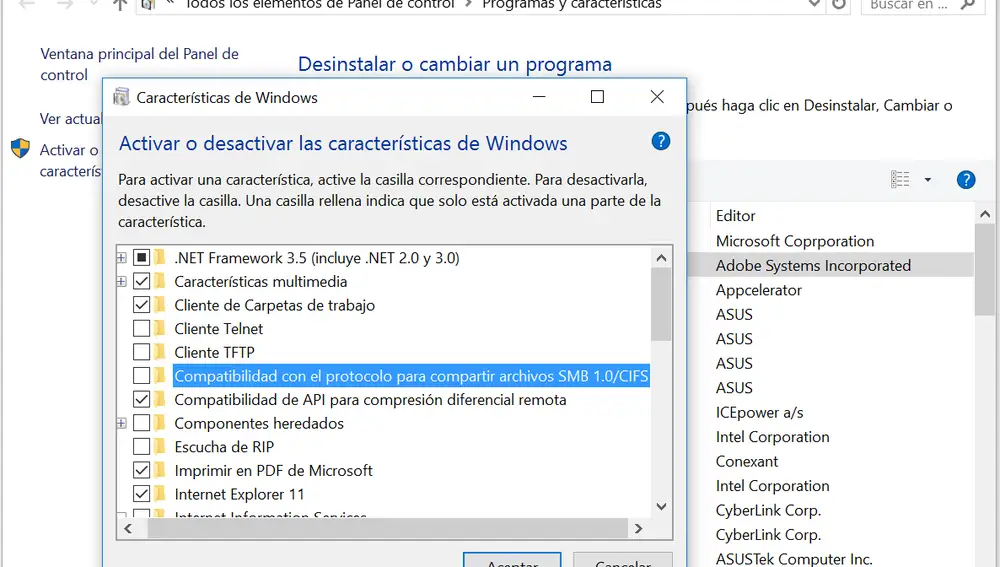

Un ransomware sin ofuscación. #WCry s eha propagado, sobre todo, por redes corporativas de empresas e instituciones públicas. De momento, no se ha cebado con usuarios finales, los más débiles, lo cual hubiera sido letal. Una vez instalado, #WannaCry se va lateralizando vía protocolo de red SMBv1 (Server Message Block 1.0) de versiones desactualizadas de Windows (De Windows XP a Server 2008 R2).

No es necesaria la intervención del usuario, se sabe que #WannaCry infecta la máquina de la víctima sin necesidad de abrir y ejecutar nada sino que lanza un binario ejecutable que se propaga automáticamente a través de la red. Basta tener la vulnerabilidad de Windows y conexión a la Red.

Momento de propagación

No es habitual que la propagación de un malware se inicie antes de un fin de semana ¿El motivo? Dice el Director de Europol que es para aprovechar el parón del fin de semana y continuar la propagación con la incorporación de trabajadores a sus puestos tras el fin de semana ¿Y por qué esperar al parón del fin de semana y que las empresas tengan tiempo suficiente para recomponer sistemas, alertar a sus trabajadores e implementar las medidas de seguridad? Si quieres hacer daño, lo activas en lunes y que se propague más rápidamente ¿Desde cuándo los criminales son previsibles?

Forma en la que puede finalizar su propagación

¿Truco o varazo de/a los criminales? ¿Es un error o los malos tratan de facilitar el dar con una solución para que se contuviera más rápidamente? ¿Y si su objetivo no es provocar el mayor daño posible? Aun así, la segunda variante ya continúa infectando equipos en más países y víctimas y las siguientes son más virulentas y tecnificadas. Tampoco sabemos, dado que el código malicioso es conocido, si las variantes son de los mismos autores.

Si todo formara parte de un plan preconcebido, el ataque provendría de los mismos autores y, quizás, no se hubiera utilizado como vía de infección un método inmediatamente detectable para el usuario a diferencia de, por ejemplo, Mirai, donde el troyano utiliza formas de infección, como certificados de empresas chinas, para poder ejecutarse sin levantar sospecha. Como dice @JosepAlbors, uno de los que más saben en España de este malware en su post sobre WannaCry: “a día de hoy, este ataque es casi una excepción entre las numerosas familias de malware existentes que buscan pasar desapercibidas. Utilizar un exploit tan potente como “EternalBlue” tendría sentido si se quiesiera tener el sistema comprometido el máximo tiempo posible para así tener la oportunidad de robar datos o utilizarlo como parte de una botnet durante más tiempo”.

Víctimas

Según los datos conocidos, más de 200.000 en 150 países. Los reportes iniciales de sistemas afectados pertenecen a LAN corporativas, de empresas e instituciones oficiales, no de usuarios aunque es cuestión de tiempo que se extienda a redes domésticas. Si hay un motivo para el que se diseñan exploits tan potentes es para ser instalados y proceder a la obtención de información de forma silente de los usuarios y no para que estos se vean alertados de forma tan patente como un cifrado de archivos. A lo mejor, las siguientes infecciones se producen con otros objetivos, ciberespionaje y robo de información masiva y sin que el usuario se percate así que, si no hay muchos reportes y la infección no sigue siendo tan escandalosa, empecemos a pensar otro modus operandi y otro tipo de daños a lamentar.

Monetización y gestión de los pagos

Es lo que más chirría. La recompensa exigida es una cantidad fija de 300$. Por el momento, una cantidad pequeña si tenemos en cuenta el target escogido y su capacidad económica. Otras modalidades de ransomware adaptan la cuantía del rescate a la capacidad económica de su víctima o exige cuantías más significativas. 300 Dólares es una cantidad “asequible” y razonable para usuarios finales pero no al revés. Si su ánimo fuera el de un lucro desmedido, hubieran solicitado más rescate como se hace en otras modalidades delictivas como extorsiones físicas o virtuales, secuestros, etc. Un criminal no lía una de esta envergadura por “cuatro perras”.

Por otro lado, que se sepa, se han obtenido algo más 30.000 euros (entre 16 y 25 bitcoins, por redondear cifrar publicadas) que han ido a parar a tres carteras diferentes y de ahí no se mueven. Ya sabemos de la dificultad para rastrear los pagos y la forma en que se pueden diversificar los cobros para que seguir su rastro sea un imposible ¿Tienen miedo a ser rastreados o esperan a retiradas posteriores porque se esperan muchos más pagos?

Justicia

Tenéis decenas de artículos, en español y en inglés para profundizar en cuestiones técnicas. En parte, se está mitigado el incidente y aportando soluciones técnicas al ataque. Microsoft echándole las culpas a la NSA (al Estado norteamericano) por ser un coladero, webs y usuarios difundiendo consejos técnicos para securizar nuestras redes y actualizar sistemas pero ¿Alguien ha pensado en la Justicia? Apenas hay artículos donde algún país diga: “Vamos a trabajar por crear grupos conjuntos multidisplinares para la investigación de los hechos, encontrar a los autores y buscar JUSTICIA. ¿En quién van a confiar las víctimas la posibilidad de resarcirse económica y reputacionalmente de todos los daños? ¿Quién es el responsable de todo esto? ¿Qué eficacia real tienen en estos casos las medidas de investigación y las cortapisas jurisdiccionales? Es equiparable a pensar que tras un homicidio, corramos para meter a la gente en sus casas, que no salgan, levantar los cadáveres y borrar los rastros de sangre ¿Y qué hay de los homicidas? Es impensable que hubiera terceros y empresas entorpeciendo las investigaciones y que no se pusieran medios para identificar al autor ¿Por qué se está haciendo en el ciberespacio?

Muchos investigadores pensamos que se pueda tratar de una prueba de concepto y que la repercusión causada en los medios es solo el feedback para que los malos conozcan el resultado de sus primeras ofensivas, de modo que lo más preocupante, está por venir y a lo mejor no es tan previsible como esperamos. De momento, de los autores, ni flis.

Publicidad