CONSEJOS PARA PROTEGER TU ROUTER DE ATAQUES MALICIOSOS

Una vulnerabilidad en un router deja a casi un millón de alemanes sin conexión a Internet

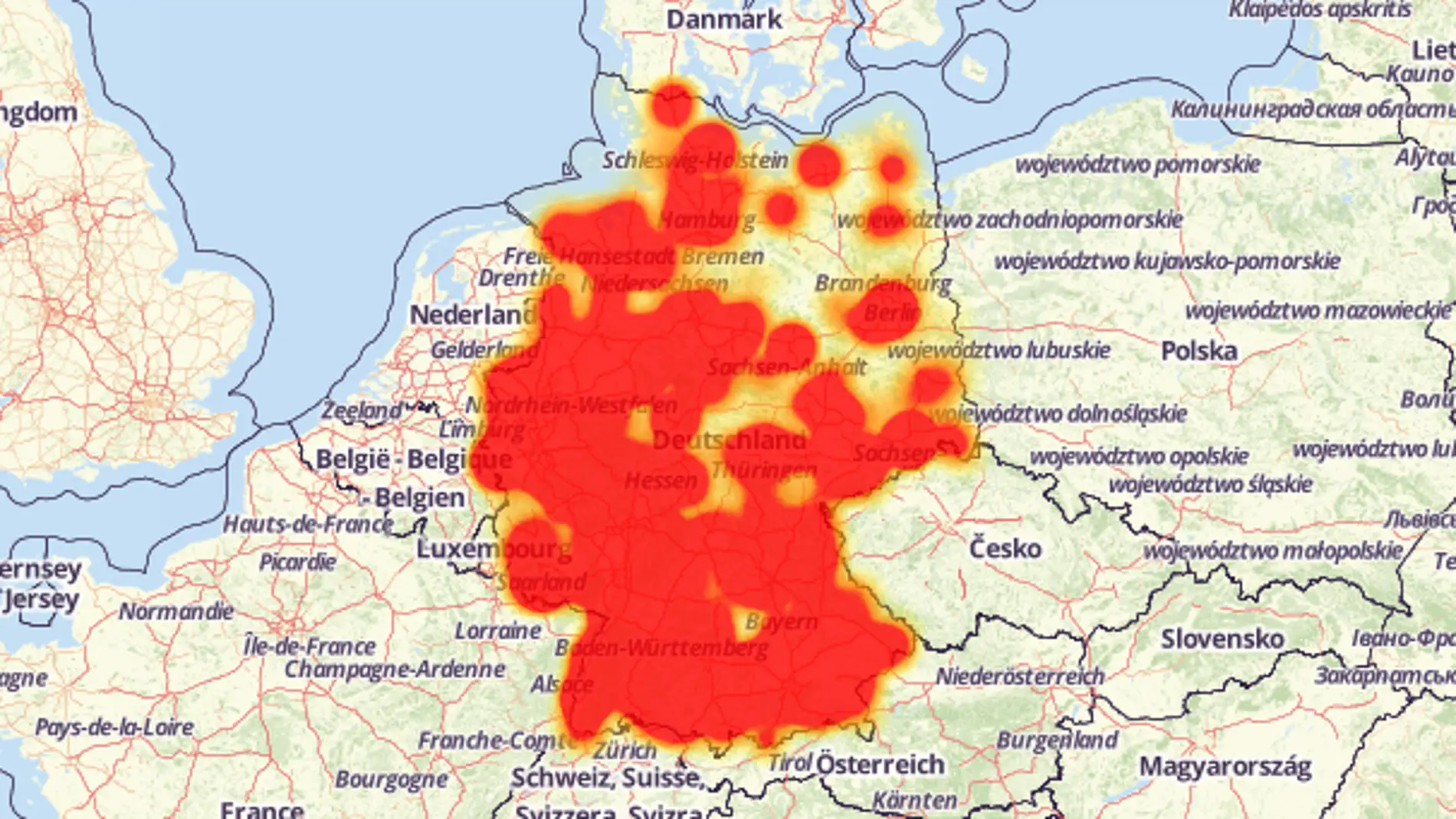

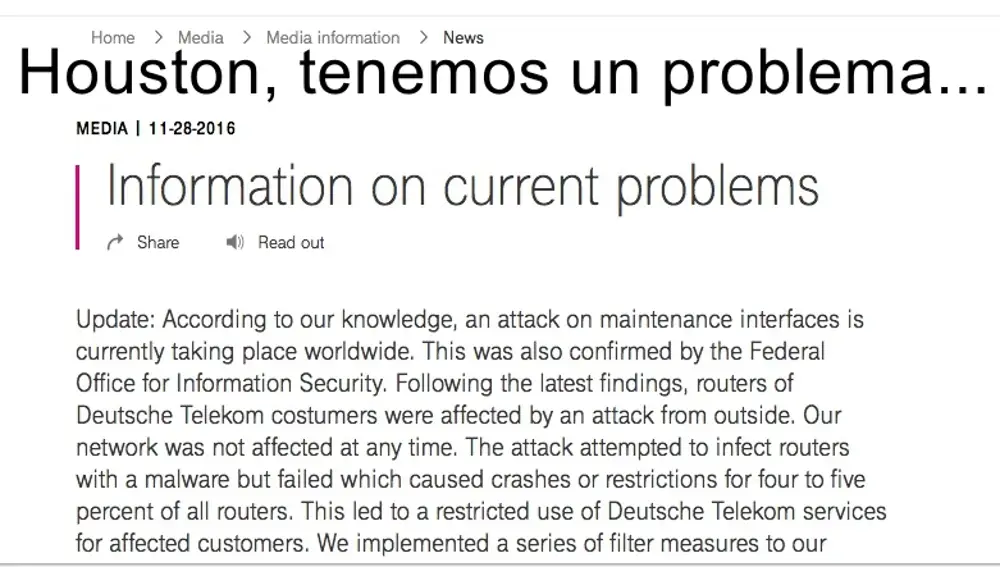

Un ataque contra casi un millón de routers de la operadora alemana Deutsche Telekom dejó hace un par de días sin Internet a usuarios alemanes.

Publicidad

Más de algun@ en Alemania hubiera preferido quedarse sin luz, agua o gas antes que sin Internet. Ni Facebook, ni whatsapp web, ni juegos sociales online, correo electrónico, o televisión. Una tarde de domingo aburrida con unrouter de casa que no funciona. ¿Qué ocurrió?

El ataque comienza el domingo 27 de noviembre a las 17 horas. Los routers de casa conectados a la operadora alemana Deutsche Telekom (DT) no funcionan y se reinician cada 15/20 minutos. El ataque continúa el lunes a las 08:00 horas. A las 12 horas de la mañana, parece que se ha restablecido el sistema. Las primeras 72 horas son cruciales para que la empresa determine el origen del hecho y pueda ofrecer una respuesta.

Un gusano en tu router

Después del suceso, parece que ya se van sabiendo más datos. Los routers de casi un millón de hogares en Alemania presentan una vulnerabilidad que fue aprovechada y explotada por, aparentemente, la "Botnet #14", de la red Mirai. Parece que esta red sigue buscando dispositivos con vulnerabilidades que den sustento a sus ataques y ahora ha encontrado a estos routers.

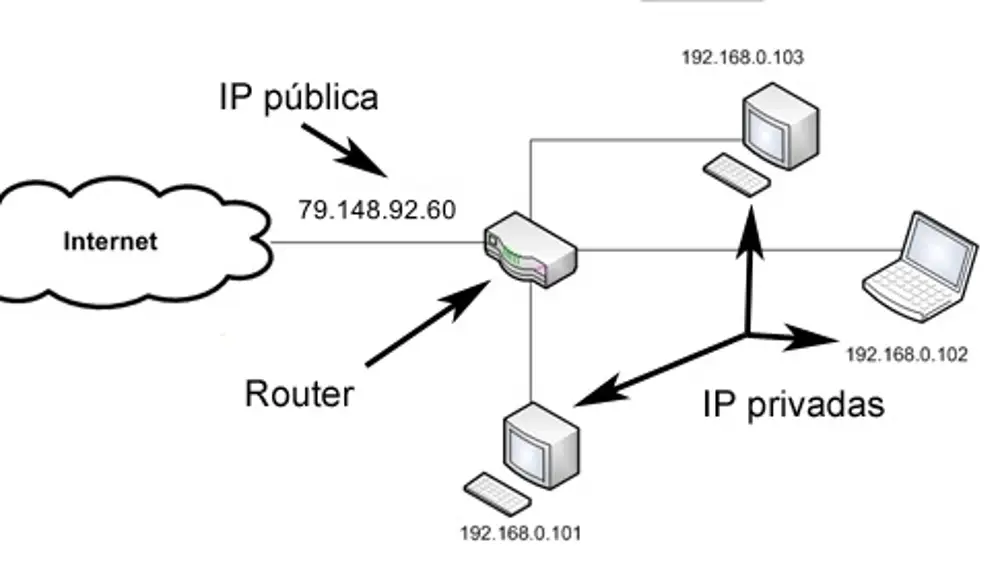

Cuando te das de alta en una operadora de telefonía/internet o proveedor de servicios de redes y comunicaciones (ISP), la operadora te proporciona conexión a Internet. Esa conexión lleva implícita la asignación de un rango determinado de IP, es decir, siempre que tus dispositivos, móvil, PC, Tablet, etc. de casa necesiten conexión a la Red, se les asignará una IP local o privada, siempre dentro del rango que tienes contratado para que salgan al exterior a través de una IP pública, diferente. Los routers forman parte del IoT (Internet of Things) así que dependen de la conectividad a la Red para funcionar. El router es el que se encarga de redirigir y ordenar el tráfico de Red de nuestros hogares y/o empresas a los dispositivos que le conectamos por wifi para que nuestros dispositivos en casa tengan asignada su correspondiente IP privada.

Para salir al exterior, la operadora de telefonía le asigna a tus equipos una dirección pública, diferente a la que tienes asignada para cada uno de los dispositivos que se conectan a tu router de forma privada en casa. Esa IP pública es la que nos identifica en particular en el exterior y la que buscaran los de fuera para conectarse a nosotros. La IP privada, sin embargo, es la que identifica a cada dispositivo conectado a nuestra red local de casa, a nuestro router y que puede ser asignada de forma aleatoria o fija, si lo configuras manualmente.

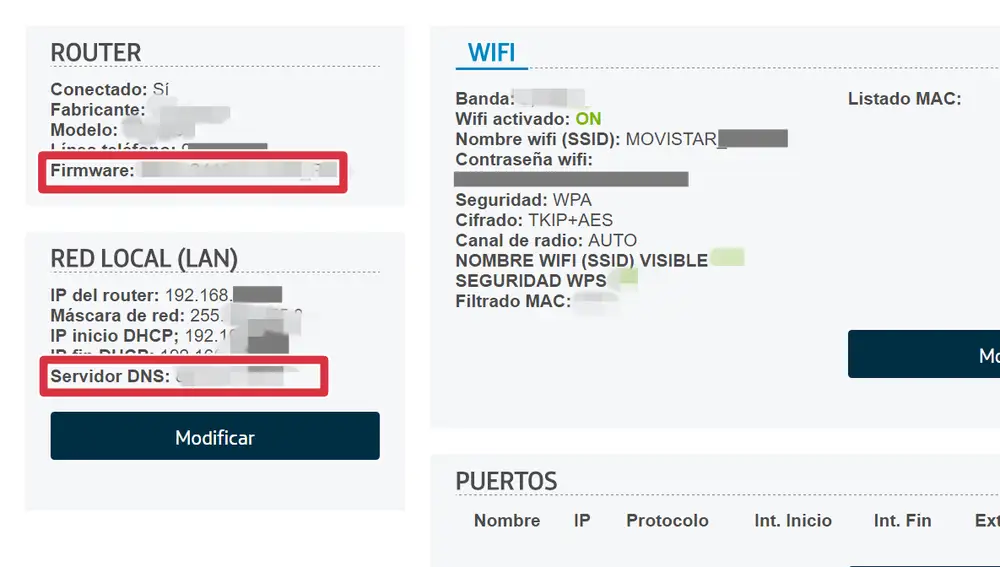

El router incorpora un firmware (o lo que equivale a decir el sistema operativo) que le da las instrucciones de funcionamiento. Normalmente está actualizado pero puede ser que no se haga de forma automática sino manual. Un firmware desactualizado conlleva una serie de bugs o agujeros en su desarrollo que dejan expuesto el router al exterior.

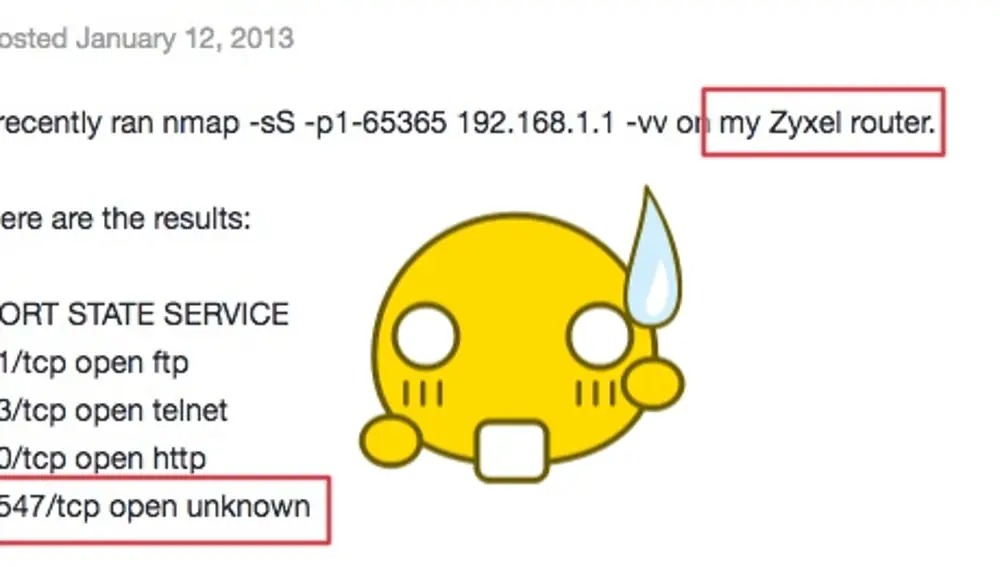

Quienes permiten la entrada y salida de paquetes de información a través de un protocolo de comunicación para comunicarnos desde el exterior al router son los puertos o puertas de enlace. Hay desde el 1 al 65365. Algunos puertos tienen que estar abiertos para permitir la comunicación con tu operadora ISP y esa puerta no solo la aprovecha tu operadora, también los malos.

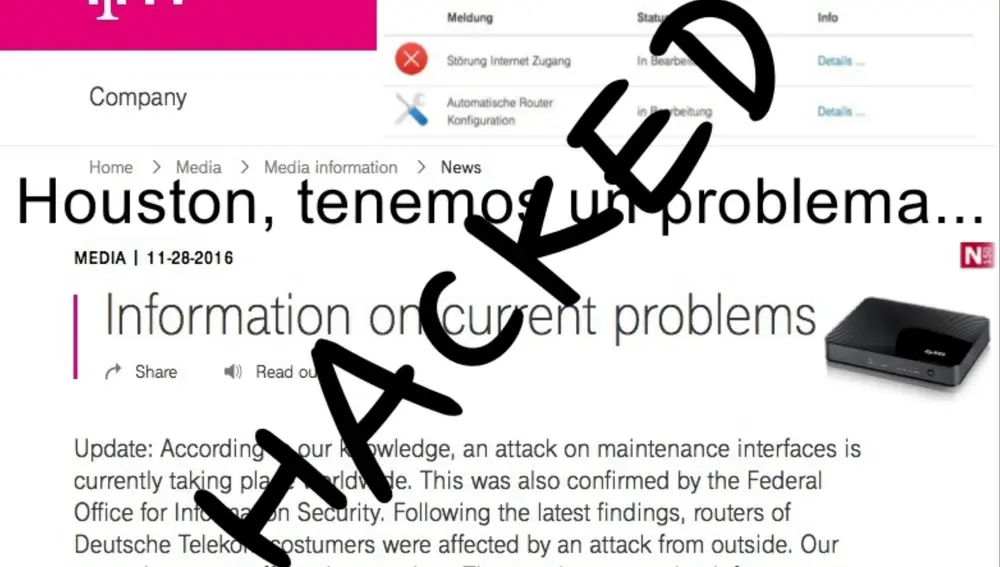

¿Qué ha ocurrido?

Están examinando el tráfico de los routers infectados de la marca Zyxel para saber hacia donde apunta el ataque y cómo se ha generado. La empresa Deutsche Telekom utiliza un protocolo X (el real, es un protocolo denominado TR-064) para acceder a tu router a través de uno de los puertos, en este caso 7547 (que está sospechosamente abierto en el router). A través de ese protocolo y puerto se le dan las instrucciones precisas al firmware, con el que nos podemos comunicar, para que haga determinadas acciones. El malo hace un escaneo de puertos de toda la Red (incluido nuestro router) y detecta el puerto 7547 abierto cuyo protocolo X presenta la vulnerabilidad del firmware que usa Deutsche Telekom. A través de ese protocolo, se pueden introducir en nuestro router y cambiar las DNS hacia donde apunta de forma que, el router, en vez de conectarse de forma remota al operador Deutsche Telekom, se conecta al host, al servidor del malo.

Para que se produzca esa conexión entre tu router y el Máster malo hace falta un código, un gusano, que se ejecuta cuando detecta esa vulnerabilidad. El gusano de la botnet se introduce por ese puerto y elimina toda comunicación con el ISP alemán para intentar comunicarse con el C&C del atacante, la botnet, por eso el router se reinicia varias veces. Lo que está haciendo el bicho es intentar establecer conexión remota con el atacante, comunicándole con otro host, el del malo, a la espera de poder darle las instrucciones precisas, ya sea entrar en nuestra Red de casa o incluirnos dentro de la bot infectada para que siga lanzando ataques a otros objetivos (como el que se hizo a Dyn, que hizo caer las webs de Twitter, Netflix,etc.).

El que avisa no es traidor

Hace algún año, por la Red ya hubo alguno que le dio por pensar y comprobar, concretamente, qué consecuencias podría acarrear que el puerto 7547 de su router Zyxel estuviera abierto. Aquí las tienes. Si algo tiene el tiempo es que siempre nos da un desenlace a las incógnitas del presente.

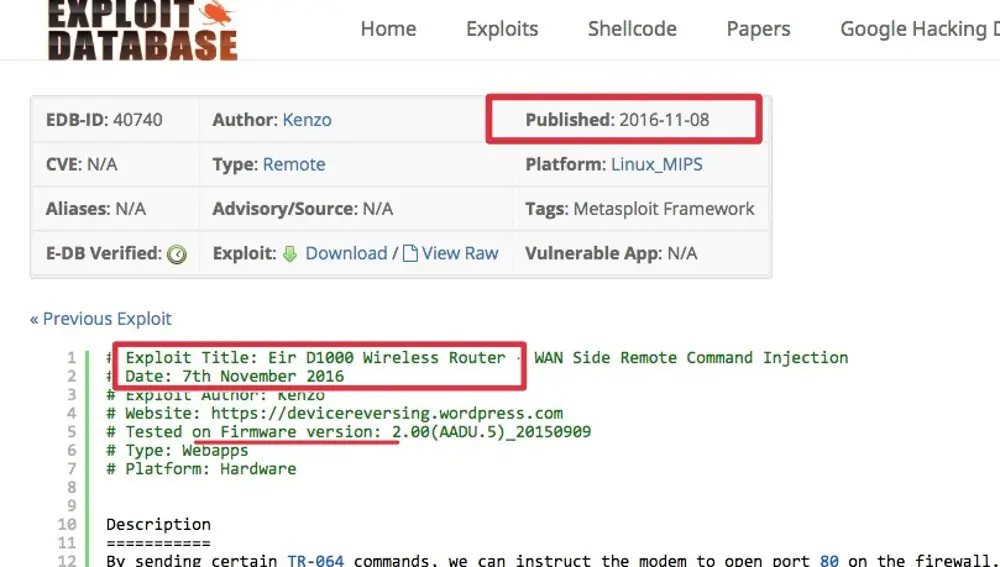

Hace unas semanas, se publicó en Internet en la web Exploit Database una vulnerabilidad referida al protocolo en cuestión, TR-064, perteneciente al firmware vulnerable del “Eir D1000 Wireless Router” y aunque no se conoce que este modelo haya sido aún explotado, sí lo ha sido el de la marca Zyxcel que lleva el mismo protocolo en el firmware. Otra moraleja: hay que estar más atentos de los avisos y vulnerabilidades que otros anticipan por la Red.

Ayer, la empresa Deutsche Telekom emitió un comunicado:

¡No olvides actualizar el firmware de tu router!

Publicidad