LAS REDES PÚBLICAS, AÚN MÁS INSEGURAS

Podrían secuestrar tu portátil para minar criptomonedas cuando te conectes a la wifi de un Starbucks

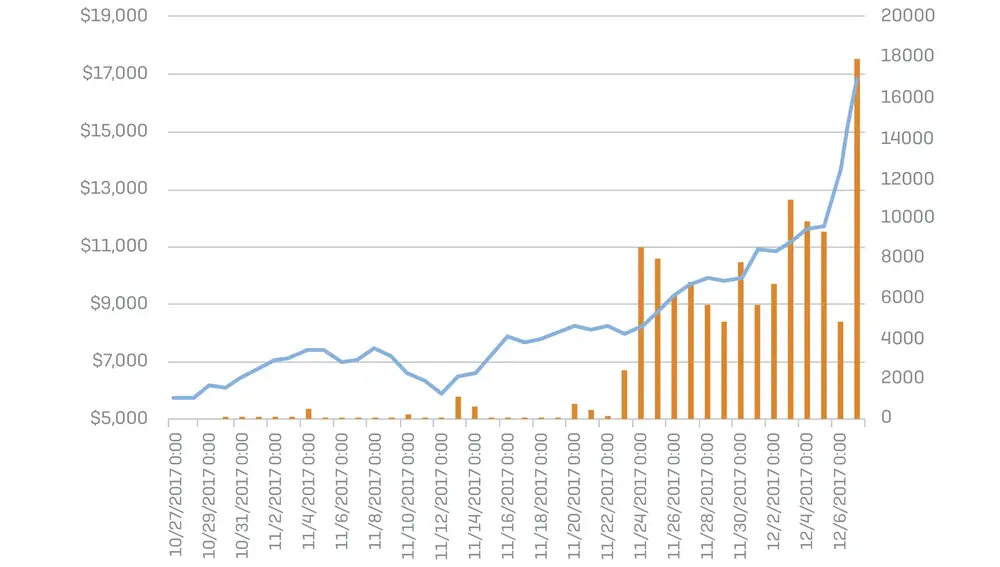

Al calor del ‘boom’ de Bitcoin y el resto de monedas virtuales, una nueva amenaza conocida como ‘crytpojacking’ secuestra ordenadores para que trabajen minando criptodivisas para los cibercriminales.

Publicidad

La próxima vez que vayas a un Starbucks y te conectes a su wifi, tendrás un motivo más para preocuparte. Seguramente ya sabes que usar conexiones públicas, como esta o la de cualquier otro establecimiento, entraña el peligro de que algún malintencionado espía meta las narices en tus asuntos o, entre otras alarmantes cosas, consiga colarte algún ‘malware’. Lo que ha cambiado es que ahora, además, podría secuestrar tu ordenador o dispositivo móvil para ponerlo a minar esas criptodivisas que, como Bitcoin, se están volviendo tan valiosas.

Aunque el tristemente famoso ‘ransomware’ sigue siendo la ciberamenaza de moda, en los últimos meses, al calor del ‘boom’ de las monedas virtuales, ha empezado a popularizarse otra estrategia conocida como ‘cryptojacking’, que es, para desgracia de los usuarios, mucho más sutil y sigilosa que un Petya o WannaCry. Sin que te enteres, tu equipo podría estar dejándose la piel para obtener moneros (los favoritos de los cibercriminales, pues su rastro es todavía más difícil de seguir que el de Bitcoin) y sumarlos a las arcas de los malhechores.

Lo primero que debes saber para protegerte es cómo funciona, a grandes rasgos, la minería. A diferencia del dinero tradicional, cuya emisión controlan y supervisan las autoridades monetarias y bancos centrales, las criptodivisas carecen de regulación. Por tanto, para evitar fraudes en las transacciones, son los propios usuarios los que, cediendo parte de los recursos de sus ordenadores para resolver complejas operaciones matemáticas, se encargan de certificar que todo marcha bien. Muchas máquinas intentan a la vez resolver dichos problemas, todas en busca de una misma recompensa: hacerse con una de las limitadas monedas (por ejemplo, bitcoines) que todavía no son de nadie.

Los actuales mineros de Bitcoin operan en instalaciones gigantescas llenas de potentes chips dedicados exclusivamente a ello (las llamadas granjas de Bitcoin), pero hay otras criptodivisas más jóvenes y también muy populares (Monero, zCash, Ethereum, Litecoin…) que aún se pueden minar con menos presupuesto. O con uno prácticamente nulo si, como los cibercriminales que recurren al ‘cryptojacking’, los que trabajan son los ordenadores y móviles de tus víctimas.

Hay muchas maneras de secuestrarlos para ello. La más reciente, llamativa y peligrosa se ha visto en los locales de Starbucks en Buenos Aires: alguien estaba usando la red de una operadora del país para minar monedas virtuales desde los portátiles de los clientes que se conectaban a la wifi de la cafetería.

Al acceder, como es habitual, los clientes eran dirigidos al portal cautivo donde debían introducir su contraseña o aceptar los términos y condiciones de la wifi. Si te has conectado alguna vez a redes públicas, sabrás a qué nos referimos. Lo extraño, como descubrió Noah Dinkin, CEO de la startup de email marketing Stensul, es que dicha página forzaba un retraso de 10 segundos que le hizo sospechar que algo malo estaba sucediendo.

Tras examinar el código del portal cautivo, Dinkin descubrió que el código de Coinhive, la herramienta más popular para minar criptodivisas desde una web, utilizada tanto en proyectos legítimos como en la mayoría de ataques de ‘cryptojacking’, estaba presente. O, lo que es lo mismo, que la empresa que gestiona el wifi gratis de Starbucks en Buenos Aires (la operadora Fibertel) estaba secuestrando su ordenador para trabajar en la obtención de monedas virtuales. La compañía lo atribuyó después a una “intrusión” en sus sistemas por parte de ciberatacantes que habrían implantado dicho código.

No es la única estrategia posible. También hemos visto el código minero en los anuncios de medios de comunicación como Showtime, en aplicaciones móviles o en herramientas para introducir trucos en videojuegos como el famoso Fortnite. Las elegidas suelen ser webs que consumen muchos recursos del procesador (vídeos, juegos...), porque es más fácil que el usuario piense que su ordenador se está ralentizando por causas naturales. Es menos probable que sospeche. Además, lo habitual es que pasemos mucho tiempo en ellas, así que el beneficio que el cibercriminal puede obtener de los mineros secuestrados aumenta.

Y no debemos olvidar que algunas páginas (sobre todo relacionadas con la piratería, como las de ‘torrents’ —The Pirate Bay, MejorTorrent, NewPCT1 o DDMix— o almacenes de vídeo en ‘streaming’ —Openload, Streamango, Rapidvideo, etc.—) recurren a Coinhive de forma consciente, sin ser víctimas de ataque alguno, como una forma de obtener ingresos alternativa a la publicidad. En ese caso, queda en manos del usuario decidir si consiente el uso de su ordenador para minar criptomonedas (suponiendo que sea consciente de ello, algo que por desgracia no siempre sucede).

Si es decisión tuya permitir que parte de los recursos de tu ordenador se destinen a la minería en nombre de un tercero, estupendo. Si no, has de saber que el precio que te están haciendo pagar es más alto de lo que parece: tal y como explica la firma de seguridad informática Sophos, obtener bitcoines o moneros “demanda un uso masivo de potencia de procesamiento de los ordenadores, lo que ralentiza su rendimiento, los desgasta y genera un aumento considerable de la factura de la luz”.

Para evitarlo, lo más importante es que sepas cómo detectar el ‘cryptojacking’. Para saber si tu ordenador ha sido secuestrado para minar criptomonedas, echa un vistazo al Administrador de Tareas (en Windows) o al Monitor de Actividad (en Mac), a ser posible tras cerrar todas las aplicaciones que tengas abiertas. Si hay algún proceso en la lista que esté consumiendo muchos recursos de tu CPU (hasta el 100 % en algunos casos) y que no reconozcas, es probable que se trate del intruso.

Para acabar con él, lo normal es que baste con cerrar la pestaña del navegador correspondiente a la web que tiene el código de Coinhive, pero también hay herramientas de ‘ctyptojacking’ que se instalan en tu ordenador y que tendrás que eliminar con programas como Malwarebytes, RogueKiller o Dr. Web Cureit!

Pero, obviamente, siempre es mejor prevenir que curar. Un simple bloqueador de anuncios, como el famoso AdBlock, puede ser suficiente para librarse de Coinhive y sus clones más populares, pero aún más efectivas y específicas son extensiones surgidas específicamente para esto como No Coin (disponible tanto para Chrome como para Firefox), minerBlock (para Chrome), CoinBlock (para Firefox) o el ‘software’ Anti-WebMiner.

Con esto y un poquito de sentido común debería ser suficiente para mantenerse a salvo de una amenaza que va a seguir creciendo a medida que lo hagan Bitcoin, Monero y el resto de monedas virtuales. Si piensas que es un mal menor, te equivocas: más allá de ralentizar tu equipo, la carga adicional de trabajo que caerá sobre los hombros de tu ordenador hará que se caliente más, que los ventiladores trabajen sin descanso y que, en definitiva, tu ‘hardware’ dure menos. Y ya duran bastante poco por la obsolescencia programada como para que dejemos que un cibercriminal les parta el lomo.

Publicidad